会社経営にとって情報セキュリティ対策は重要です。顧客情報・機密情報を取り扱わない会社はありません。重要な情報を保護することは、会社の責務です。

しかし、ほとんどの会社には情報セキュリティを専門に扱う部署は存在しません。情報セキュリティ対策の仕事は、情報システム部門の業務のなかに組み込まれています。情報セキュリティと、情報システムは、共に「情報」という括りでまとめられてます。

その括りは危険があります。なぜなら、情報システムと情報セキュリティにある「情報」の取り扱う範囲が違うからです。

情報システムで取り扱う「情報」は、基本、電子化された情報を指します。いっぽう、情報セキュリティに於ける「情報」は、電子化されているか、されていないは関係ありません。取り扱う「情報の種類」によって、極秘か、社外秘か、公開かを識別します。たとえば、電子化された「顧客データベース」も、紙に書かれた「顧客台帳」も、情報の種類としては、同じレベルとして管理する必要があります。

ですので、情報システム部門の業務の一環として、情報セキュリティ対策を行うと、電子化されていない、いわば非IT化 への目配りが抜け落ちるリスクがあります。情報システムは、基本的に理系の職種ですが、情報セキュリティは、文も理も融合した職種です。

わたしのなかでは、下記の仕事が、いまの会社の情報セキュリティ対策として決定的に欠けていると思います。これらの仕事は、情報セキュリティ対策に有効なのですが、会社のなかで過小評価されていると思います。

あえて専門職の証である「士業」として、書きたいと思いました(ですので、架空の士業です)。

情報整理士

会社の情報セキュリティ対策の「きほんのき」として「クリアデスク・クリアスクリーン」というルールがあります。

クリアデスクとは「離席・帰宅する際に、机の上に書類などを置かない」ことです。書類に書かれた機密情報・顧客情報が別な人間に覗かれるのを防ぐためのルールです。

クリアスクリーンは「離席する際に、パソコンの画面をのぞき見されない」ことです。スクリーンセーバーを使って、画面ロックをしている方も多いと思います。

「クリアデスク・クリアスクリーン」は、情報セキュリティ上、守るべきルールだと思うのですが、どうも「臭いものにはふたをする」感じがします。

社員が効率的に仕事をするための悩みは、「情報の在り処が分かりにくい」ことです。かっては、ロッカーに紙媒体として格納されていた情報が、電子化され、サーバー上に格納されるようになりました。これで、ペーパーレスにつながるのは、良いことです。ただ、電子媒体だと、情報がサーバーのどこに格納されているかを探すのは、結構やっかいです。たとえば、どの会社にも「就業規則」がありますが、皆さんは電子化された就業規則を見たいときに、直ぐに見ることが出来るでしょうか!?

だから、社員は電子化された情報を自分用に印刷して、帳票として机のなかで保管したり、サーバーに格納されている情報を自らのパソコンのデスクトップ上にコピーして使うことが多々あります。

本来、情報は一元管理されるべきです。しかし、一元管理しようとすると、情報の在り処が分かりにくくなる悪循環です。

これを改善するのが「整理士」の仕事です。

「整理士」は、情報の一元管理の原則に基づき、決められたフォルダに、決められたネーミングルールに基づき情報を整理します。社員はフォルダ名やファイル名を見ただけで、その情報に何が記載されているかをパッと分かるようにさせます。

もちろん、カオスな情報を整理する取り組みは多くの企業で実施しているでしょう。しかし、ほとんどが一過性のプロジェクトで終わります。継続的な改善をする専門の担当者がいないのが問題です。

「整理士」という、情報を整理する専門職を置くことで、必要なときに必要な情報にアクセスできる環境が整います。それが、セキュリティ事故の軽減につながります。

社員対話士

情報セキュリティ対策で多くの方がイメージするのは、外部にいるブラックハッカーから、会社の機密情報へ不正アクセスされるのを防止することだと思います。

しかし、会社の情報セキュリティ担当者がいちばん恐れているのは、外部のハッカーよりも、実は社員の不正行為です。

そもそも社員が機密情報にアクセスするのは容易ですし不正でもありません。たとえば、カスタマーサポートを担っている担当者なら、顧客情報にアクセスできなければ、仕事が出来ません。問題は、社員が入手した情報を不正に外部に持ち出して、他社に売ったりすることです。

このことが明るみにでれば、会社は信用を一気に失います。会社存続の危機に陥ります。

社員による不正行為が成立する条件として、有名なのが「不正のトライアングル」という理論です。ここで、不正が行われる条件は「機会」「動機」「正当化」の3つの要因がそろった時に発生するとされます。

- 機会:不正が可能な状況を指しています。

- 動機:不正を犯す必要性を指しています。

- 正当化:不正行為をを正当化する志向性を指しています。

社員は機密情報にアクセス機会に恵まれているので「機会」を無くすことは困難です。会社として取り組むべきは「動機」と「正当化」を無くすことです。「動機」や「正当化」は、技術的な対策でなく、社員とのコミニュケーションを強化することでのみ、解消が期待できます。

「対話士」は、コミニュケーションのプロです。本来、コミニュケーションは管理職の仕事と思うかもしれませんが、残念ながら管理職といえど、コミニュケーションの専門家ではありません。対話は社員と話す機会を設けるだけでは効果がありません。対話を通じ、社員の愛社精神を促し、仕事で成果を発揮しようとする意欲を持たせなければいけません。

「対話士」の仕事によって、社員の愛社精神を高めることにつながれば、不正行為は間違いなく減ります。

インシデント謝罪士

ニュースを見ると、顧客情報が漏えい(情報セキュリティインシデント)して、経営幹部がお詫びする場面を見ることがあります。

しかし、その「お詫び会見」をみても、ほとんどの視聴者は心に響きません。謝罪に血が通っていない、、「空々しく、こころがない」印象を受けます。ただただ、時が過ぎて世間が不祥事を忘れるのを待っているだけに見えます。

情報セキュリティ事故はもちろん、起こしてはいけません。しかし、情報セキュリティの脅威は想像以上に大きく、どんなに対策をしている会社でも事故は起きえます。

ですので、情報セキュリティ事故を起こしてしまった後の対応の仕方はとても需要です。

そして、世間の注目は会社がどう謝罪するかです。謝罪の仕方で、その企業のブランドイメージは大きく変わります。

裏を返せば、謝罪は世間の注目を集める会社にとって千載一遇の機会です。この機会をまるで無視するかの如く、終わらせてしまうのは、非常にもったいないことです。

経営学に於いては、人事、財務、戦略、組織、マーケティング、IT・・・と、多様なことを学びますが、謝罪を体系的に学ぶことはありません。要は経営者としては、プロフェッショナルでも、謝罪は素人というのが実態です。

本来、経営幹部になるには、謝罪の教育も必要だと思うのですが、残念ながら、謝罪は経営とは別の専門家が必要だと思います。

そこで、期待したいのが「謝罪士」という役割です。

名前のとおり「謝罪士」は、謝罪の専門家です。あらゆる謝罪の場面で、会社の顔として登場します。

「謝罪士」のミッションは、情報漏えいで傷ついた企業のブランドイメージを立て直し、世間からまともな会社として、認識をしていただくことです。

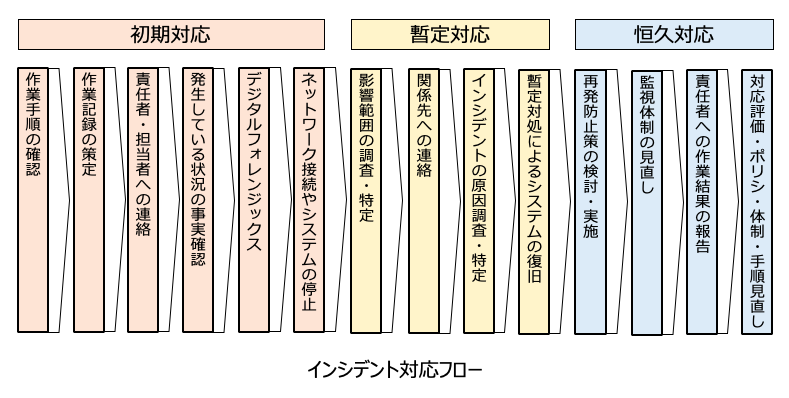

下図は一般的な情報セキュリティインシデントの対応フローです。このフローを見て不満なのが、初期対応に「謝罪」というプロセスがないことです。

インシデント対応は、誠意を感じる謝罪がまずあってです。